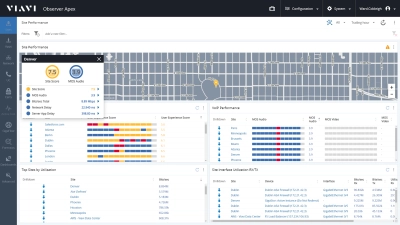

Apex ist die erste Lösung zur Leistungsüberwachung, die für jede Transaktion das Scoring des Endnutzer-Erlebnisses (EUE) gewährleistet. Die von Apex gebotene Anpassbarkeit und Sichtbarkeit basieren auf verschiedenen Datenquellen, die Pakete, Metadaten und Enriched-Flow-Datensätze umfassen.

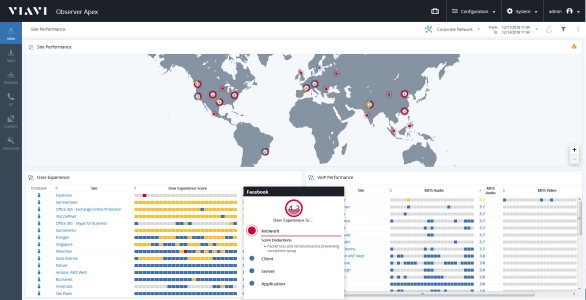

Apex stellt globale Einblicke in den Status der IT-Dienste bereit. Beim Auftreten von Dienststörungen oder wenn potenzielle Sicherheitsverletzungen erkannt werden, versetzen effiziente Workflows die NetOp-, DevOp- und SecOp-Teams in die Lage, die tatsächliche Fehlerursache zu ermitteln und diese in kürzester Zeit zu beheben.

Überzeugen Sie sich mit diesen Demo-Videos mit eigenen Augen vom praktischen Wert der Fehlerdiagnose-Workflows von Observer.

Die Leistungsmerkmale und Vorteile von Apex auf einen Blick

- Das ML-basierte automatische EUE-Scoring wandelt mehrere kritische Leistungsindikatoren (KPI) in einen einzigen, auf einen Blick verständlichen Kennwert um. Eine detaillierte Aufschlüsselung sorgt dafür, dass die problematischen Netzbereiche automatisch eingegrenzt werden und alle Informationen vorhanden sind, um eine Behebung der Störung nach Dringlichkeit vorzunehmen.

- Flexible, über GigaStor und GigaFlow bereitgestellte optionale Datenquellen (Pakete, Metadaten, Enriched-Flow) stellen jedem berechtigten Nutzer, vom Netzwerktechniker bis zum Manager, stets die benötigten relevanten Daten bereit.

- Kundenspezifisch anpassbare Dashboard-Ansichten zur Vermittlung globaler Einblicke in Betriebsabläufe mit effizienten Workflows ermöglichen den NetOp-, SecOp- und DevOp-Teams, auftretende Probleme schnellstmöglich zu identifizieren und zu beheben.

- Die Darstellung der Abhängigkeiten (ADM) auf Anforderung sorgt für eine sofortige Anwendungstransparenz auf mehreren Ebenen und ohne vorherige Konfiguration.

- Integriertes Leistungsmanagement und Forensik zum schnellen Reagieren auf Dienststörungen und Cyber-Sicherheitsvorfälle.

- Flexible Bereitstellungsoptionen, angefangen bei spezifischen Geräten für Rechenzentren bis zu Amazon Machine Images (AMI) zur einfachen und effizienten Installation in der Cloud.

- Tiefgehende Paketprüfungen (Deep Packet Inspection, DPI) helfen, die Zusammensetzung des Netzwerkverkehrs besser zu verstehen sowie zu ermitteln, ob nicht-kritischer Verkehr wichtige Business-Services und Endnutzer beeinträchtigt.

- Überwachung von SSL/TLS-Handshakes durch Analyse des Netzwerkverkehrs, Identifikation abgelaufener oder auslaufender digitaler Zertifikate sowie Kennzeichnung veralteter Protokolle zur Sicherung der kontinuierlichen Bereitstellung der Dienste an den Nutzer.

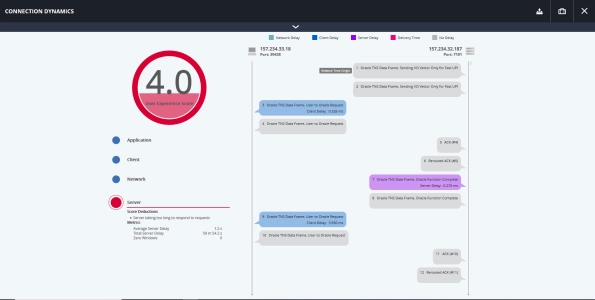

- Effiziente Führung von UC-Experten ausgehend von globalen Zusammenfassungen und standortspezifischen Ansichten zu interaktiven Verbindungsdaten. Nahtlose Kombinierung von Paket- und Flow-Daten zur grafischen Darstellung des Pfads einer einzelnen Punkt-zu-Punkt- oder komplexen Mehrpunkt-Verbindung durch die Infrastruktur des Netzes.

Antworten auf häufige Fragen zum anwenderdefinierten Dashboard

Was ist ein „Network-Performance-Dashboard“?

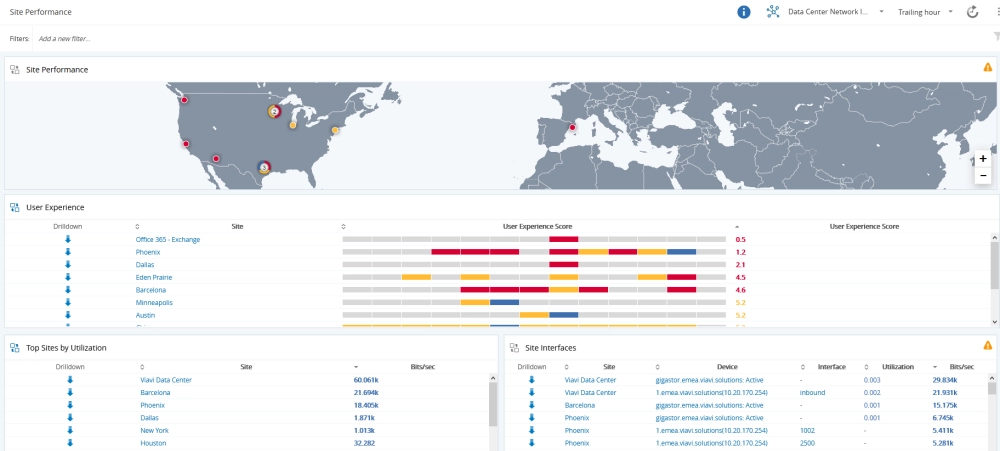

Ein Network-Performance-Dashboard ist eine Übersicht zur Netzwerkleistung, die zahlreiche Widgets mit den von Ihren Datenquellen erfassten Informationen zur Verfügung stellt.

In Ihren Berichten, also den Dashboards, befinden sich ein oder mehrere Widgets. Die in diesen Widgets enthaltenen Daten werden von Observer bereitgestellt. Um die Dashboards nutzen zu können, muss Observer die gewünschten Trenddaten zum Netzwerk erfassen und als Datenquelle für Apex zur Verfügung stellen. Ohne diese Trenddaten kann Apex die Widgets im Dashboard nicht mit Daten befüllen.

VIAVI stellt vordefinierte Dashboards zur Verfügung, die Sie als System-Dashboards nutzen können. System-Dashboards sind von der Funktion her mit den von Ihnen selbst erstellten Dashboards vergleichbar, können aber nicht bearbeitet werden. Auch zeigen System-Dashboards umfassendere Informationen an und sind daher für überblicksartige Analysen geeignet. Für die jeweils aktuelle Anzeige des Dashboards kann ein temporäres Filter definiert werden, dass jedoch nicht gespeichert werden kann.

Sie können im Eigenschaften-Menü aller Dashboards individuelle Filter definieren. Diese Filter sorgen dafür, dass die Widgets in den Dashboards nur die Daten anzeigen, die den gewählten Filterkriterien entsprechen. Beispielsweise ist es möglich festzulegen, dass die Widgets nur die Statistik eines ausgewählten Teilnetzes angeben. Oder Sie definieren einen Filter, der es erlaubt, in dem Dashboard nach der Telefonnummer zu suchen, die in einer VoIP-Konversation verwendet wurde.

Ein Dashboard-Filter kann für den Dashboard-Entwurf festgelegt (permanent), nur auf die aktuelle Anzeige (temporär) angewendet oder sowohl permanent als auch temporär genutzt werden.

Jedes neu erstellte Dashboard gilt als „User Dashboard“. Dieses bezieht sich ausschließlich auf den bei Apex angemeldeten Nutzer, der es auch erstellt hat. Daher kann auch nur dieser Nutzer das User-Dashboard öffnen und bearbeiten. Damit ein User-Dashboard auch von anderen Apex-Nutzern verwendet werden kann, muss der Ersteller den Status seines Dashboards von „User“ auf „Site“ verändern. Dann wird das ursprünglich rein nutzerbezogene Dashboard zu einem standortbasierten „Site-Dashboard“, das von anderen Nutzern einsehbar ist. Diese Veröffentlichung als Site-Dashboard kann jedoch nicht wieder rückgängig gemacht werden.

Sie können Ihr User-Dashboard in ein Site-Dashboard umwandeln, ohne dass die von Ihnen ggf. eingerichteten Widgets mitveröffentlicht werden. Das heißt, Sie können Ihre persönlichen Widgets vor einer Änderung durch andere Nutzer schützen. Wenn Sie möchten, dass Ihr User-Dashboard und Ihre Widgets von anderen Nutzern bearbeitet werden können, müssen Sie Ihre Widgets ebenfalls zu „Site-Widgets“ erklären.

Wenn Sie ein Site-Dashboard oder ein System-Dashboard (kein User-Dashboard) geöffnet haben, können Sie diese Ansicht in eine URL-Adresse übernehmen, die von anderen Nutzern geöffnet werden kann. Jeder Nutzer, der die betreffende URL-Adresse anklickt, sieht dann die gleiche Dashboard-Anzeige wie Sie auch. Auch die von Ihnen vorgenommenen Einstellungen, wie Berichtszeitraum und eventuelle temporäre Dashboard-Filter, werden angezeigt. Sie können diese URL-Adresse über einen Instant Messenger, per E-Mail oder in anderen Dokumenten an andere Nutzer übermitteln.

Weitere Ressourcen:

-

Apex jetzt als AMI erhältlich

Apex ist jetzt auf der Website vom Amazon Marketplace als AMI zur einfachen und effizienten Bereitstellung in der Cloud erhältlich.

-

Zertifikate-Management

Automatische Analyse, um zu vermeiden, dass abgelaufene SSL/TLS-Zertifikate und unsichere Sitzungen übersehen werden. Bietet den Sicherheits- und Netzwerktechnikern effiziente Echtzeit-Analysen, -Berichte und -Meldungen, damit die Teams immer im Voraus über das Ablaufdatum von Zertifikaten informiert sind. Ermöglicht die mühelose Identifikation von Servern, die unsichere Sitzungen veröffentlichen. Versetzt die Teams in die Lage, veraltete oder unsichere Protokolle zu deaktivieren und damit die gesamte Sicherheitsstruktur zu verbessern. Die Identifikation und Behebung von Zertifikatsproblemen ermöglicht Ihnen, potenzielle Ausfälle zu vermeiden und ein einwandfreies Nutzererlebnis sicherzustellen.

-

Unified Communications (UC)

Speziell entwickelte Dashboard-Ansichten bieten in Kombination mit hocheffizienten Workflows verwertbare Einblicke zur globalen, standortspezifischen und UC-Sichtbarkeit bis auf Ebene einzelner Anrufe. Die interaktive Anzeige von Verbindungsdetails informiert über die Verbindungspfade durch die Infrastruktur des Netzwerks und gibt genau an, wo und warum Qualitätsmängel auftreten. Da die relevanten Paketdaten auf nur einen Klick zur Verfügung stehen, besitzen die VoIP- und UC-Spezialisten alle Informationen, die sie benötigen, um die Verbindungsqualität zu überwachen und eine effiziente Fehlerdiagnose durchzuführen.

-

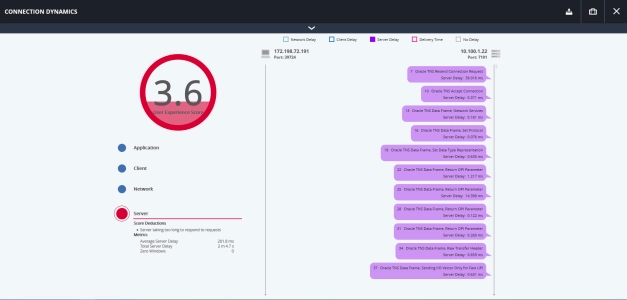

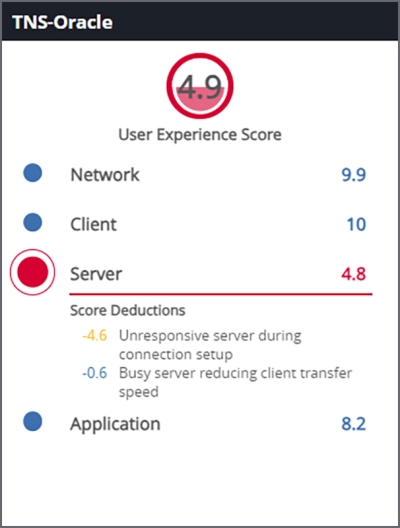

Endnutzer-Scoring

Unterstützt durch maschinelles Lernen (ML) wird für jede Transaktion anhand von intelligent zusammengefassten Werten in der Dashboard-Anzeige auf Standortebene ein Scoring des Endnutzer-Erlebnisses (EUE) durchgeführt. Die Scoring-Punkte werden farbcodiert dargestellt und reichen von 0 bis 10, wobei der Fehlerbereich deutlich angegeben wird. EUE-Scorecards geben einen aussagekräftigen Überblick über die Gesamtbewertung sowie über die Bewertung der einzelnen Bereiche, d. h. von Netzwerk, Client, Server und Anwendung. Wenn EUE-Werte in mehreren Bereichen Punktabzüge aufweisen, kann der Nutzer sofort erkennen, um welche Probleme es sich handelt und welche die größte Dringlichkeit aufweisen. Sollten für ein Bereich mehrfach Abzüge angezeigt werden, wird jedes Problem einzeln mit dem entsprechenden Wert angegeben, sodass klar ist, welche Störung am stärksten zur Leistungsbeeinträchtigung beiträgt.

-

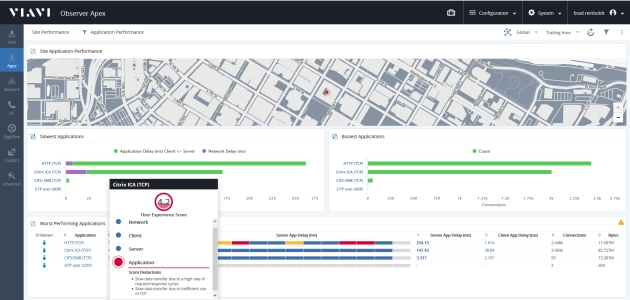

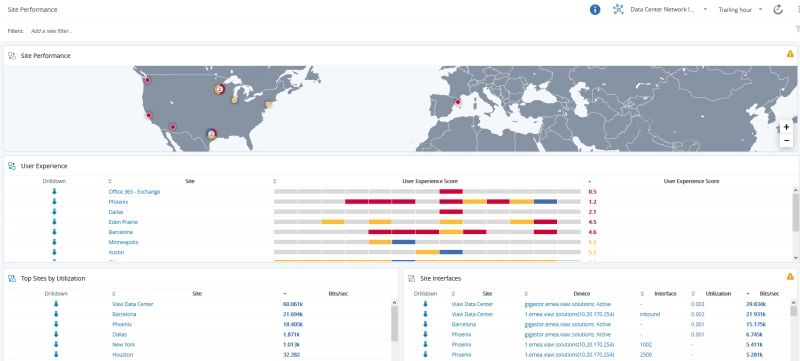

Anpassbare Dashboards und effiziente Workflows

Kundenspezifisch anpassbare Dashboard-Ansichten gewährleisten die Beobachtbarkeit des Status der IT-Dienste im Netzwerk auf Ebene der Region, des Landes, der Stadt, des Rechenzentrums oder der Funktion. In Kombination mit dem Endnutzer-Scoring erhalten die IT-Teams sofortige weltweite und situative Einblicke in alle Ressourcen. Zudem können sie bei Bedarf umgehend eine detailliertere Analyse bis auf den einzelnen Nutzer hinunter durchführen, um das Problem umgehend zu beheben. Darüber hinaus haben sie die Möglichkeit, VIAVI zu kontaktieren, um bei der Arbeit mit den Dashboards zusätzliche Unterstützung durch einen unserer Experten zu erhalten. Bitte vergessen Sie nicht, in das Kommentarfeld den Hinweis auf „Complimentary Dashboards“ („Gratis-Dashboards“) einzugeben.

-

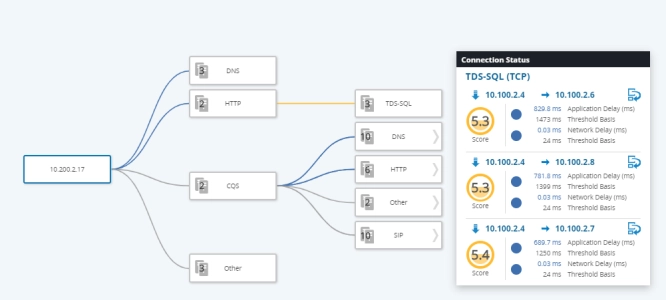

Mehrschichtige Anwendungsintelligenz auf Anforderung

Die anforderungsbasierte ADM-Funktion (Application Dependency Mapping) erlaubt, gegenseitige Abhängigkeiten zwischen Anwendungen aussagekräftig anzuzeigen. Die Ansichten werden automatisch erstellt, um selbst komplexe Beziehungsgeflechte übersichtlich darzustellen. Damit ist der Nutzer in der Lage, die schlechtesten Verbindungen, die Anwendungsebenen und schwellwertüberschreitende Laufzeitabweichungen zu erkennen, wobei alle Verbindungen nach Status (kritisch, grenzwertig, zulässig) sortiert werden.

-

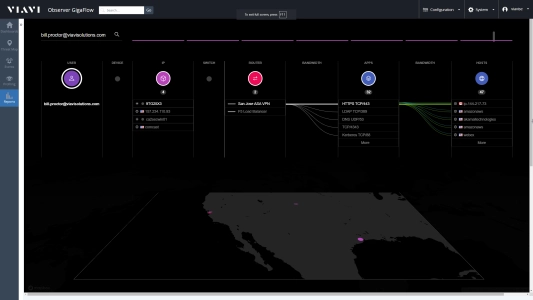

Intuitive Visualisierungen mit IP Viewer

Da Observer die auf den Layern 2 und 3 gesammelten Informationen zu einem einzigen Enriched-Flow-Datensatz zusammenfasst, können beispiellose interaktive Visualisierungen erstellt werden, die die Beziehung zwischen Nutzer, IP, MAC und Anwendungsnutzung im Netzwerk verdeutlichen. Die NetOp-/SecOp-Mitarbeiter geben einfach einen Nutzernamen ein und erhalten sofort alle Geräte, Schnittstellen und Anwendungen, die mit diesem Namen in Verbindung stehen, angezeigt. Nie war es einfacher herauszufinden, welche Geräte angeschlossen sind und wer im Netzwerk kommuniziert.

-

Erweiterte tiefgehende Paketprüfung (DPI)

Es ist nicht immer einfach, tiefgehende Einblicke in den Netzwerkverkehr zu gewinnen. Die von der DPI zur Verfügung gestellte zusätzliche Sichtbarkeit versetzt die Netzwerktechniker in die Lage, auf einen Blick Netzwerkverkehr zu identifizieren, der nicht über den Standard-Port übertragen wird, verschiedene Verkehrstypen zu erkennen und mühelos zu klassifizieren sowie einen tiefer gehenden Blick in Protokolle, wie HTTP und HTTPS, zu werfen.

Die DPI-Prüfung gibt Antworten auf solche häufigen Fragen, wie:

- Worum handelt es sich bei dem nicht identifizierten Verkehr und welche Anwendung oder welcher Dienst ist damit verbunden?

- Welchen Zweck hat der HTTP/HTTPS-Verkehr und benötige ich diesen in meinem Netz?

- Verursacht der geschäftsfremde Verkehr eine Überlastung und Leistungsmängel?

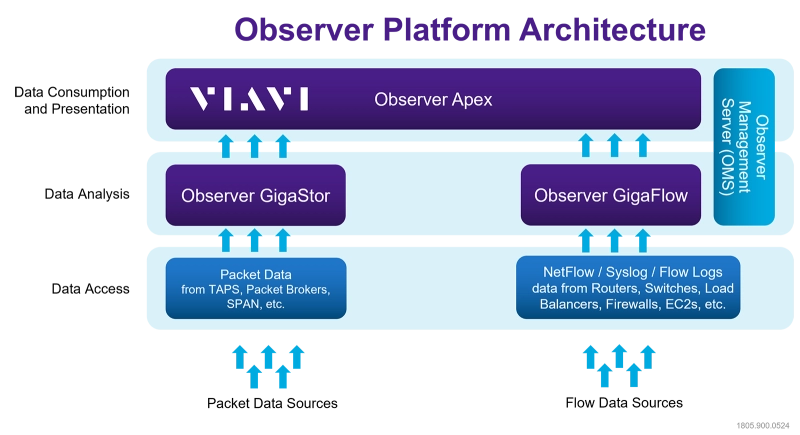

Software-Downloads

Observer Apex erfasst und aggregiert Daten von Observer GigaStor, Observer GigaStor M und Observer GigaFlow, um den NetOp- und SecOp-Teams eine unternehmensweite Beobachtbarkeit des Netzwerks und Sichtbarkeit der Sicherheit zur Verfügung zu stellen. Durch das intelligente Zusammenführen der Paketdaten, der Metadaten und der Enriched-Flow-Datensätze gewährleistet Apex das zentrale Management des Endnutzer-Scorings, der Leistung und der Cybersicherheit-Daten.

Observer Apex kann als eigenständige Hardware oder auch als reine Software eingesetzt werden. Apex ist Bestandteil der Observer-Plattform und wird für gewöhnlich als zentraler, zusammenfassender Überwachungspunkt für Analyzer, GigaStor und Probes eingesetzt. Die technischen Spezifikationen finden Sie hier.

Wenn Sie Apex auf Ihrer eigenen Hardware oder virtuellen Maschine (VM) installieren möchten, beachten Sie bitte, die unter diesem Link angegebenen minimalen, empfohlenen und optimalen Systemanforderungen.

Wählen Sie die Ausführung von Observer Apex, die die Überwachungsanforderungen Ihrer IT-Infrastruktur und die besten Vorgehensweisen für die Bereitstellung optimal berücksichtigt. Anschließend skalieren Sie bei Bedarf den weiteren Ausbau in Abhängigkeit vom Wachstum Ihres Geschäfts. Die Ausführungen unterscheiden sich nach der Installationsebene (Tier 1, 2 und 3) und der Anzahl der zu überwachenden Datenquellen:

- Tier 1 – Apex Standard: Ausführung als Cloud-Version (als AWS AMI) sowie als Software-Edition

- Tier 2 – Apex Workgroup: Ausführung als Hardware (für den Rackeinbau), als Cloud-Version (als AWS AMI) sowie als Software-Edition

- Tier 3 – Apex Enterprise: Ausführung nur als Hardware (für den Rackeinbau)

Literatur

Broschüren

- Bewertung des Endnutzererlebnisses (de)

- Enriched Flow with Observer

- Extending Performance Visibility into Amazon Web Services (AWS)

- Extending Visibility into Microsoft Azure – Leveraging VNet flow logs in Observer

- Forensik und Finanzen: Eine strategische Antwort auf die EU-Konformitätsanforderungen (de)

- Observer Apex (de)

- Observer GigaFlow (de)

- Observer GigaStor und GigaStor M (de)

- ObserverONE (de)

- See More, Do More. Optimizing Healthcare Network Performance and Security

- The Need for Effective Digital Certificate Analysis

- Unified Communications

Fallstudie (Case Study)

Datenblätter

Poster

Whitepaper und Bücher

- 2025/26 State of the Network Executive Summary

- 2025/26 State of the Network Study

- Comprehensive and Actionable Enterprise Performance Management

- Der Weg zur Beobachtbarkeit: Von null auf 100 in maximal drei Tagen (de)

- EMA Radar Report: Network Performance Management 2021

- How a NetOps/SecOps Alliance Can Outmaneuver the Enemy: Winning the Security Battle

- How to Optimize End-User Experience in a Cloud-Enabled Landscape

- How to Solve Six of the Biggest IT Challenges in 2021

- Navigating NIS2 and DORA Compliance: Why High-Fidelity Forensic Data is the Key to Success

- NetFlow und Paketdaten im Vergleich (de)

- Network Monitoring Technology

- Network Observability Enables Modern Infrastructure: Capacity Planning

- NPMD-Lösungen für die Netzwerk-Forensik (de)

- Using Wire Data for Security Forensics

Software-Downloads

-

Observer Services

Whether it's a quick initial setup or a comprehensive on-site implementation and configuration, Observer Platform Consulting options are designed to ensure that you get the most out of your Performance Management Solutions.

Wir stehen Ihnen immer zur Seite

Bei uns erhalten Sie den Support, die Services, die umfassenden Schulungen und die Ressourcen, die Sie benötigen. Diese Leistungen tragen zur Maximierung Ihrer VIAVI Investitionen bei.

Wir helfen Ihnen gern

Wir sind dafür da, Ihnen zu helfen.