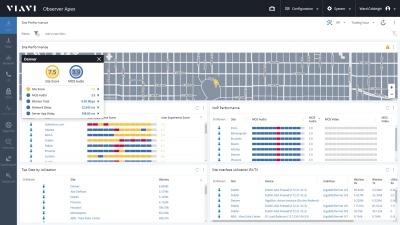

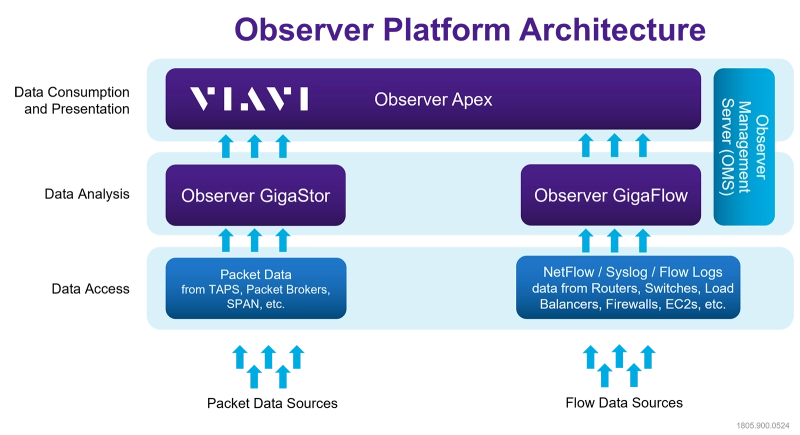

Apex est la première solution de surveillance des performances capable de générer un score de l’expérience utilisateur final (EUE) pour chaque transaction. Apex offre adaptabilité et visibilité via de multiples sources de données : paquets, métadonnées, flux enrichi et surveillance active. Les entreprises sélectionnent celles qui correspondent à leurs budgets, à leurs exigences opérationnelles et à leurs besoins commerciaux.

Apex vous renseigne sur l’état de santé et le statut généraux de vos services informatiques. Lorsque des anomalies de service se produisent ou que des violations de sécurité potentielles sont détectées, des processus efficaces permettent aux équipes NetOps, DevOps et SecOps d’en découvrir la cause profonde et de résoudre rapidement le problème.

Découvrez les workflows de dépannage réels d’Observer en action grâce à ces démos.

Récapitulatif des fonctionnalités et avantages d’Apex

- Le score EUE automatisé alimenté par l’apprentissage machine convertit de multiples KPI en une mesure unique facile à comprendre.

- Options de sources de données flexibles via GigaStor, GigaFlow, et GigaTest : paquets, métadonnées, flux enrichi et tests actifs offrent une visibilité appropriée à chaque partie prenante, de l’ingénieur réseau jusqu’au propriétaire de l’unité d’exploitation.

- Des tableaux de bord personnalisables fournissant des informations opérationnelles globales et des workflows efficaces permettent aux équipes NetOps, SecOps et DevOps d’identifier et de résoudre rapidement les problèmes.

- L’observabilité informatique intégrée et hybride pour les services hébergés dans le cloud et sur site, avec tests (actifs) synthétiques, garantit une assurance de service proactive pour les utilisateurs distants et les performances SaaS.

- Le mappage des dépendances applicatives à la demande offre une visibilité immédiate sur les applications à plusieurs niveaux sans nécessiter de configuration.

- Gestion des performances et analyses technico-légales intégrées pour une réponse rapide aux anomalies de service et aux violations de cybersécurité

- Options de déploiement flexibles depuis des dispositifs conçus sur mesure pour les datacenters vers des Amazon Machine Images (AMI), pour des déploiements dans le cloud simples et efficaces

Observer GigaTest

GigaTest™, disponible en tant qu’option sur Apex, simplifie l’ajout de tests actifs puissants. Avec GigaTest, la fonctionnalité brevetée de création d’un score de l’expérience utilisateur gagne encore en précision, car elle intègre la prestation de service des applications hébergées sur le cloud aux résultats. Cette solution permet des analyses de test proactives et offre de la visibilité sur les performances des applications que vous utilisez au quotidien sur site, sur le cloud et où que soient situés les utilisateurs. Le personnel des services informatiques bénéficie ainsi d’une vue globale sur l’état de santé du réseau hybride et de données exploitables sur ses activités, quel que soit l’utilisateur ou l’emplacement de l’hébergement.

Une fois GigaTest activé, Apex se charge de combiner les données de test actives avec celles obtenues via la capture des paquets GigaStor et les métadonnées GigaStor M, pour un score EUE amélioré. Regardez la démo pour voir le produit à l’œuvre. La visibilité de service peut ensuite être encore renforcée avec le flux enrichi GigaFlow, comme le montrent les démonstrations dans le contexte des tableaux de bord et processus existants.

Récapitulatif des fonctionnalités et avantages d’Apex + GigaTest

En matière de surveillance du réseau, cette solution intègre des données de tests actifs aux données de paquets pour offrir une couverture complète, de bout en bout. Les équipes informatiques peuvent répondre avec assurance aux questions telles que :

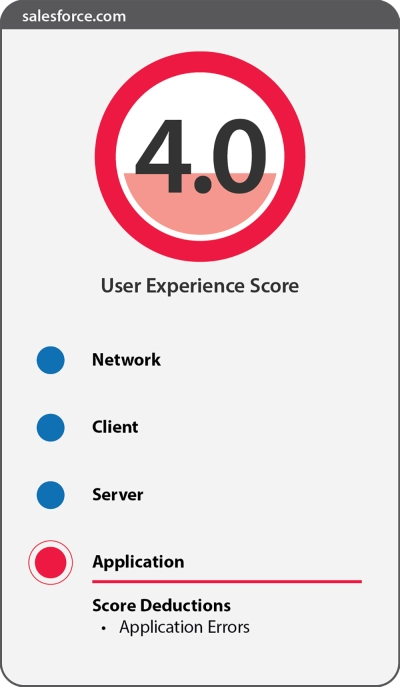

- Quel est, spécifiquement, le domaine affecté ? Le problème peut-il être isolé au niveau du réseau, de l’application, du serveur ou du client ?

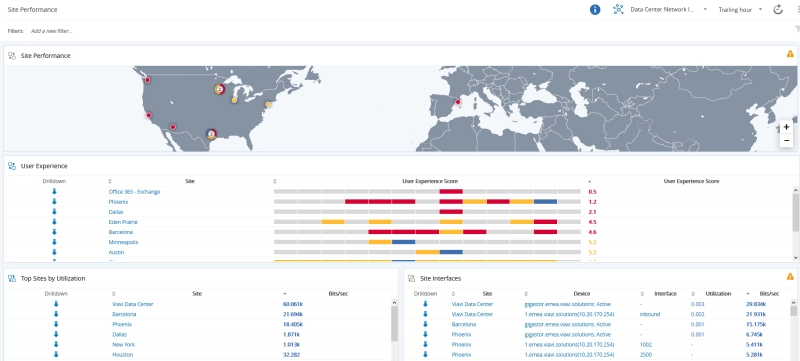

- Y a-t-il un problème affectant un site unique ou plusieurs sites ?

- Y a-t-il un problème affectant l’accès des utilisateurs à l’application SaaS ? Le problème vient-il du fournisseur SaaS ou de notre côté ? Est-ce un problème sur site ou au niveau des utilisateurs distants ?

Tableau de bord défini par l’utilisateur - FAQ

Qu’est-ce qu’un tableau de bord des performances réseau ?

Un tableau de bord des performances réseau est un rapport comprenant des widgets, lesquels affichent les informations collectées par vos sources de données.

Vos rapports (vos tableaux de bord) comprennent un ou plusieurs widgets. Les données affichées par les widgets dans votre tableau de bord appartiennent à Observer. Pour tirer parti des tableaux de bord, Observer doit collecter des données sur les tendances du réseau et constituer une source de données pour Apex. Sans ces données de tendances, Apex ne dispose d’aucune donnée pour les widgets d’un tableau de bord.

Les tableaux de bord préconçus par VIAVI sont disponibles sous forme de tableaux de bord système. Les tableaux de bord système fonctionnent exactement comme ceux que vous créez vous-mêmes, à ceci près qu’ils ne peuvent pas être modifiés. De plus, les tableaux de bord système fournissent des informations générales et sont utiles pour les analyses de haut niveau. Un filtre temporaire peut être appliqué à l’affichage des tableaux de bord système, mais il n’est pas possible d’ajouter un filtre permanent.

Tout tableau de bord peut intégrer un filtre permanent écrit dans ses propriétés. Les filtres de tableau de bord contraignent les widgets d’un tableau de bord à n’afficher que les informations filtrées. Vous pouvez, par exemple, filtrer un tableau de bord de manière à ce que ses widgets affichent uniquement les statistiques d’un sous-réseau spécifique. Ou alors, vous pouvez filtrer un tableau de bord pour rechercher un numéro de téléphone utilisé durant une conversation VoIP.

Un filtre de tableau de bord peut être appliqué à la conception du tableau de bord lui-même (filtre permanent), être appliqué à l’affichage du tableau de bord (filtre temporaire) ou prendre la forme d’une combinaison des deux.

Chaque nouveau tableau de bord créé est considéré comme un tableau de bord d’utilisateur. Les tableaux de bord d’utilisateur sont spécifiques à l’utilisateur connecté à Apex et qui les a créés. Ils ne peuvent donc être visualisés et modifiés que par cet utilisateur. Pour partager un tableau de bord avec d’autres utilisateurs d’Apex, son créateur doit le promouvoir. Un tableau de bord promu devient un tableau de bord de site ; il peut dès lors être visualisé par les autres utilisateurs. Un tableau de bord promu ne peut pas être rétrogradé.

Cela signifie que vous pouvez promouvoir un tableau de bord d’utilisateur pour en faire un tableau de bord de site sans promouvoir les widgets d’utilisateur sous-jacents, le cas échéant. Vos widgets d’utilisateur personnels sont ainsi protégés contre les altérations et les modifications apportées par des tiers. Si vous souhaitez partager un tableau de bord avec des tiers (via sa promotion) et permettre que les widgets soient modifiés, ces widgets doivent être promus en widgets de site.

Tant que vous visualisez un tableau de bord de site ou système (les tableaux de bord d’utilisateurs mis à part), votre affichage actuel du tableau de bord peut être partagé sous forme d’URL. Toute personne cliquant sur cette URL partagée pourra consulter le même tableau de bord que vous. Les choix que vous faites, comme la période de rapport et tous les filtres temporaires appliqués, sont conservés dans l’URL. Vous pouvez utiliser cette fonctionnalité de partage dans vos messages instantanés, e-mails ou autres documents.

Ressources supplémentaires :

-

Apex disponible en tant qu’Amazon Machine Image (AMI)

Apex peut désormais être obtenu sur le site Web Amazon Marketplace en tant qu’AMI pour un déploiement dans le cloud simple et efficace.

-

Certificate Management

Automated analysis designed to prevent SSL/TLS certificate expirations and insecure sessions from going unnoticed. Provides security and network engineers with real-time analysis, reporting, and notifications, keeping teams one step ahead of certificate expirations. Allows for easy identification of servers publishing insecure sessions. Enables teams to swiftly retire outdated or insecure protocols, improving the overall security posture. Identifying and remediating certificate-related issues, helps to prevent potential outages and ensure a seamless user experience.

-

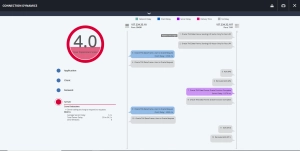

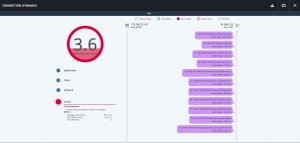

Unified Communications (UC)

Purpose-built dashboards combined with highly efficient workflows provide actionable insights for global, site-specific, and single-call UC visibility. Interactive Call Details visualizations show the paths calls take through the network infrastructure, pinpointing exactly where and why quality degradation occurs. One-click access to relevant packet data is also provided, ensuring VoIP and UC experts have all the information they need to monitor call quality and perform efficient troubleshooting.

-

Score de l’expérience utilisateur

L’apprentissage machine a permis d’obtenir un score de l’expérience utilisateur (EUE) pour chaque transaction sur le réseau, avec des valeurs intelligemment associées au niveau du site du tableau de bord. Ces scores, qui utilisent un code de couleur, vont de 0 à 10 et mettent en évidence le type de problème correspondant. Workflows de dépannage et tableaux de bord intégrés. Analyse EUE étendue et basée sur paquets avec les tests actifs GigaTest pour inclure le SaaS et les utilisateurs distants et, ainsi, permettre aux ingénieurs d’identifier, de hiérarchiser et de résoudre rapidement les problèmes de service.

-

Tableaux de bord personnalisés et workflows simplifiés

Les tableaux de bord personnalisables offrent une observation réseau de l’état de santé informatique au niveau régional, national, municipal et à celui des datacenters, ou à un niveau fonctionnel. En combinant ces données avec le score de l’expérience utilisateur, les équipes informatiques obtiennent une visibilité instantanée, au niveau mondial, sur la situation de toutes les ressources. Cela leur permet, le cas échéant, d’atteindre rapidement les informations relatives à un utilisateur individuel pour une résolution rapide du problème. Bénéficiez de l’assistance d’un spécialiste technique sur le tableau de bord gratuit en contactant VIAVI ici. Assurez-vous d’indiquer « tableaux de bord gratuits » dans le champ de commentaires.

-

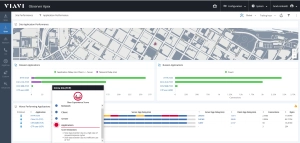

Données d’application à plusieurs niveaux et à la demande

Le mappage des dépendances applicatives à la demande permet de découvrir rapidement les interdépendances entre applications. Ces cartes sont élaborées automatiquement pour afficher des relations complexes de manière simple et claire. Les utilisateurs peuvent ainsi identifier les pires connexions, les niveaux applicatifs et les écarts par rapport au seuil de temps de réponse du réseau, et profiter d’un classement de toutes les connexions par statut : critique, marginal et acceptable.

-

Visualisations intuitives avec le visualiseur IP

En compilant des données de couches 2 et 3 au sein d’un enregistrement unique de flux enrichis, Observer est capable de produire des visualisations uniques et interactives qui illustrent les relations entre utilisateur, IP, MAC et utilisation de l’application au sein du réseau. Il suffit alors à un utilisateur NetOps ou SecOps de saisir un nom d’utilisateur pour accéder immédiatement à une liste de tous les appareils, interfaces et applications qui lui sont associés. Découvrir les éléments connectés et les personnes communiquant sur votre réseau n’a jamais été aussi facile.

-

Advanced Deep Packet Inspection (DPI)

Gaining in-depth insights into network traffic can be challenging. The added visibility provided by DPI allows network engineers to easily identify traffic running on non-standard ports, recognize and classify various traffic types, and take a deeper look into protocols like HTTP and HTTPS.

DPI capabilities provide answers to commonly asked questions:

- What is this unidentified traffic and what application, or service is it associated with?

- What is all this HTTP/HTTPS traffic – Is it traffic I want on my network?

- Is non-business traffic causing congestion and impacting performance?

Observer Apex collecte et agrège des données provenant d’Observer GigaStor, Observer GigaStor M et Observer GigaFlow. Lorsqu’il est activé dans Apex, Observer GigaTest active les données de test, permet d’observer le réseau à l’échelle de l’entreprise et offre une visibilité de sécurité aux équipes NetOps et SecOps. En combinant judicieusement les informations des paquets, les rapports sur les flux enrichis et les données de tests actifs, Apex permet une gestion centralisée du score de l’expérience utilisateur final, des performances et des renseignements sur la cybersécurité.

Observer Apex est disponible sous la forme d’un dispositif matériel individuel ou en version logicielle. Il fait partie de la plateforme Observer et constitue généralement le point de contrôle centralisé et agrégé pour Analyzer, GigaStor et les sondes. Veuillez utiliser le lien suivant pour connaître les détails techniques.

Si vous installez Apex sur votre propre matériel ou sur une machine virtuelle, cliquez sur le lien suivant pour prendre connaissance des configurations système minimum, conseillée et optimale.

Pour Apex Observer, sélectionnez le facteur de forme correspondant le mieux à vos exigences en matière de surveillance informatique et aux meilleures pratiques de déploiement. Faites-le ensuite évoluer en fonction des besoins d’expansion de votre entreprise. En fonction du nombre de sources de données, Apex est proposé avec trois niveaux de surveillance :

- Niveau 1 – Apex Standard - disponible en version cloud (en tant qu’AMI AWS) et en version logicielle

- Niveau 2 – Apex Workgroup - facteurs de forme incluant une version matérielle pour le cloud (en tant qu’AMI AWS) et une édition logicielle

- Niveau 3 – Apex Enterprise - dispositifs physiques uniquement

Littérature

Brochures

- Communications unifiées (fr)

- Enriched Flow with Observer

- Extending Performance Visibility into Amazon Web Services (AWS)

- Extending Visibility into Microsoft Azure - Leveraging NSG flow logs in Observer

- Forensics Meets Finance: A Strategic Response to EU Compliance Requirements

- Observer 3D GigaStor et GigaStor M (fr)

- Observer Apex (fr)

- Observer GigaFlow (fr)

- ObserverONE (fr)

- Score de l’expérience de l’utilisateur final (fr)

- See More, Do More. Optimizing Healthcare Network Performance and Security

- The Need for Effective Digital Certificate Analysis

Études de cas

Fiches techniques

Posters

Livres blancs

- 2024/25 State of the Network Executive Summary

- 2024/25 State of the Network Study

- Comprehensive and Actionable Enterprise Performance Management

- De l’ignorance à la connaissance approfondie en trois jours maximum (fr)

- EMA Radar Report: Network Performance Management 2021

- How a NetOps/SecOps Alliance Can Outmaneuver the Enemy: Winning the Security Battle

- How to Optimize End-User Experience in a Cloud-Enabled Landscape

- How to Solve Six of the Biggest IT Challenges in 2021

- NetFlow vs Packet Data

- Network Monitoring Technology

- Network Observability Enables Modern Infrastructure: Capacity Planning

- NPMD for Network Security Forensics

- Using Wire Data for Security Forensics

Téléchargements de logiciels

-

Observer Services

Whether it's a quick initial setup or a comprehensive on-site implementation and configuration, Observer Platform Consulting options are designed to ensure that you get the most out of your Performance Management Solutions.

Suivi à chaque étape

Nous assurons l’assistance, les services, des formations complètes ainsi que les ressources qu’il vous faut. Tout cela dans le but de maximiser la valeur de vos investissements VIAVI.

Laissez-nous vous aider

Nous sommes là pour vous aider à prendre une longueur d’avance.