5G セキュリティ

お客様と一緒に 5G のセキュリティを次のレベルに引き上げます。

クリックしてスキップ:gNB セキュリティ、5G NSA セキュリティ、オープン RAN セキュリティ、

セキュアな RAN インテリジェンス、コアネットワークセキュリティ、オープンでセキュアなクラウド化

VIAVI のインテリジェントネットワークソリューションを使用して、完全に安全な 5G を提供します。NSA、SA、O-RAN 全体にわたって

サイバー犯罪による世界中の企業の被害総額は、2015 年の 3 兆ドルから 2025 年までに年間推定 10.5 兆ドルに増加すると予想されています。

5G ネットワーク上には新しいサービスが存在し、これらのネットワークに接続される新しいテクノロジーと従来のテクノロジーには莫大な差異が存在します。

NSA、SA、または O-RAN 仕様に基づいているかどうかにかかわらず、5G ネットワークを導入する際には、ネットワークが最大の効率で実行されるだけでなく、安全性が高いことを保証する必要があります。

5G 基地局(gNodeB - gNB)のセキュリティテスト

5Gネットワークをセキュリティ保護する最初のステップは、gNodeB 基地局を適切にテストして、それらが安全であり、3GPP 規格で設定されたプロトコルを実行していることを確認することです。

gNB をセットアップおよび構成する際、攻撃者がローカルアクセスまたはリモートアクセスを介して設定やソフトウェア構成を変更できないことを確認するために、ハードウェアを検証する必要があります。gNB はまた、物理的攻撃に対して耐性があることを確認するためのテストをする必要もあります。特に、ユーザープレーンのデータと制御プレーンのデータは gNB 内で暗号化されていないため、セキュリティ保護し続ける必要があります。

gNB に関連したセキュリティプロトコルには、ユーザーデバイス(UD)と基地局の間を移動する際のユーザーデータとシグナリングデータの暗号化が含まれます。5G は、5G コアへのアクセスポイントとして動作し、ユーザーデータとシグナリングデータを保護する NAS 暗号化および完全性保護アルゴリズムを有効にする独自のアクセスおよびモビリティ管理機能(AMF)をサポートします。同じく 5G の新機能で、ユーザーデバイスとネットワーク間の認証を処理するセキュリティアンカー機能(SEAF)などの認証プロセスも、精査されたデバイスのみがネットワークにアクセスするようにテストする必要があります。

RAN の脅威

分散型サービス拒否(DDoS)は最も古い形態のサイバー攻撃の 1 つであり、最初に報告された攻撃は 1996 年に発生しました。それにもかかわらず、DDoS 攻撃は年々洗練され、強力になっており、性質や動機もはるかに多様化しています。DDoS は従来サービスの可用性を標的にしてきましたが、現代のサイバー脅威には、5G ネットワークに侵入してそのデータを標的にする「侵害キット」の一部として DDoS 攻撃が含まれる場合があります。

ダウングレード攻撃は、脆弱性を利用して、接続を古い安全性の低い規格に強制的に引き下げようとします。5G では、ダウングレード攻撃を使用して、IMSI(加入者 ID)の盗難から 5G デバイスを保護する 3GPP リリース 15(最初の 5G 規格)を回避できます。LTE ネットワークでは IMSI キャッチャーが依然として可能であるため、ダウングレード攻撃により偽の基地局が展開され、5G デバイスのユーザー ID が盗まれる可能性があります。

中間者(MITM)は古いサイバー犯罪手法ですが、現在でも幅広い用途と標的があります。悪意のある攻撃者は、被害者とネットワークホスト間のトラフィックを傍受して、情報を盗んだり、通信をのぞき見したり、データを破損したりします。MiTM 攻撃は有線ネットワークまたは WI-FI 経由で実行されるのが最も一般的ですが、基地局経由で実行される可能性もあります。認証プロトコル(AKA)はこれを防ぐように設計されていますが、欠陥があることがよくあります。

5G ネットワークアーキテクチャの複雑さにより、潜在的な攻撃の対象となる領域が増大するだけでなく、ネットワークの構成ミスが発生する可能性も高まります。業界が 5G コアネットワークとオープン RAN を採用し始めるにつれ、このリスクは高まるばかりです。構成に誤りがあると、ネットワークのパフォーマンスが低下するだけでなく、セキュリティ上の脆弱性が生じる可能性があります。

ファジングは、ネットワークプロトコルの脆弱性を見つけるために使用される自動プロセスです。これは開発チームによってテストサイクルによく使用され、クラッシュやエラーを引き起こすためにランダムな入力をネットワークに送信することが含まれます。脅威アクターは同じプロセスを使用してゼロデイ脆弱性を見つけることができます

5G 非スタンドアロンセキュリティの課題

非スタンドアロン(NSA)ネットワークでは、LTE ノード(eNB)がマスター基地局として機能し、5G(gNB)がサービング基地局として機能します。これはデュアル接続として知られており、4G 接続と 5G 接続を同時に行うことが可能になります。ユーザーデータの復号は gNB では通常どおり行われますが、暗号化されていない(平文)データは eNB で利用できるため、脅威に対してセキュリティ保護する必要があります。

動的スペクトラム共有により、LTE と 5G 周波数の並行使用が可能になり、パケットがスライスに分割され、同じ帯域幅で配信されます。サイバー攻撃が発生した場合、通信事業者ーは影響を受けたノードを仕切って攻撃を制限できます。これには、脅威を特定するためにネットワークを綿密に監視する必要があり、より多くの 5G 短距離アンテナがネットワークに追加されるにつれ、侵入ポイントが増加してリスクのレベルが高まります。

オープン RAN アーキテクチャのセキュリティのテスト

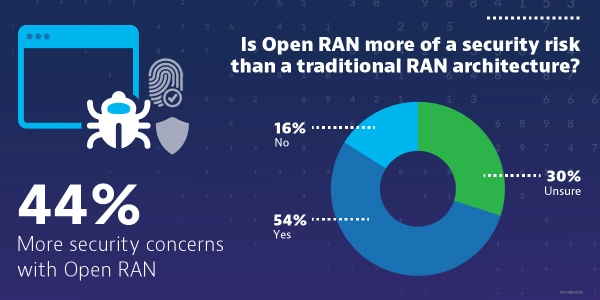

オープン RAN は無線ネットワークにおける重要な進化であり、ベンダーロックインを防止し、よりオープンでパフォーマンス重視のエコシステムをもたらします。ただし、これらのネットワークのセットアップと統合は、多くの場合、より複雑になるため、ネットワークの徹底的なテストを実行することが重要です。

オープン RAN は、O-RAN ネットワークの分割構成要素に適用される独自のインターフェイスを使用します。F1 インターフェイスは分割 DU-CU 実装に適用されますが、E1 はさまざまな CU-CP/UP 構成要素に適用されます。これら両方の規格は 3GPP によって定義されており、機密性、完全性、リプレイ保護をカバーしているため、ネットワークを監査してこれらのインターフェイスが 3GPP 規格を満たしていることを確認することが重要です。

オープン RAN のその他のセキュリティ上の考慮事項は次のとおりです。

分離されたネットワークを構築するには、マルチベンダーのテストと、ラボでの検証、フィールド展開、およびネットワーク保証を含む包括的なテストサイクルが必要です。VIAVI はこの分野のエキスパートであり、業界初の O-RAN 仕様のテストスイートを開発しました。

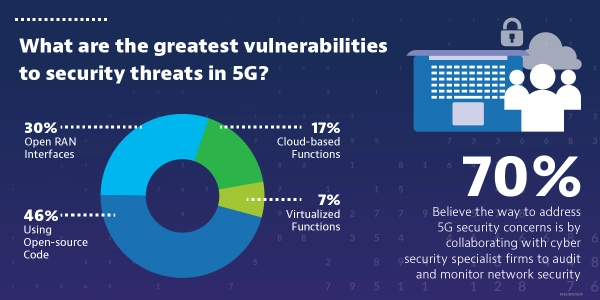

現代の開発チームにとっては非常に貴重ですが、オープンソースソフトウェアには脆弱性がよくあるため、セキュリティリスクをもたらします。実際、通信専門家の 65% は、これが 5Gネットワークに対する最大のセキュリティリスクであると考えています。ネットワーク上で使用されるオープンソースのソフトウェアはすべて、潜在的な脆弱性を見つけて修正するために徹底的に監査する必要があります。

RIC セキュリティ

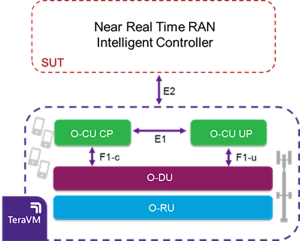

RAN インテリジェント コントローラー(RIC)は、オープンで仮想化された無線ネットワークの中心的な構成要素です。O-RAN 内のさまざまな構成要素の相互運用性をサポートし、パフォーマンスを最適化するためのインテリジェントな決定を行います。RIC に着信するメッセージは E2 インターフェイスを経由する必要があるため、多くの場合、RIC のテストにはエミュレートされたネットワークが必要です。VIAVI TeraVM は、RAN とそのトラフィックシナリオをエミュレートして、RIC を完全にストレステストし、ライブ環境に実装する前にセキュリティの脆弱性を発見します。

xApp と rApp - x/rApp は RIC の主要部分で、リアルタイムでのスムーズなネットワークの自動化を保証します。ただし、これらはサードパーティによって開発されているため、ネットワークを感染させたり侵害したりする悪意のあるアプリのリスクが高くなります。これらのアプリを RIC に統合する前に、監査とテストを行うことが重要です。

相互認証(またはゼロトラスト)は、違反や悪意のある構成要素から保護するために RIC で使用されますが、これをテストして、認証プロセスが悪意のあるトラフィックを正しくブロックしていることを確認する必要があります。

コアネットワークの保護

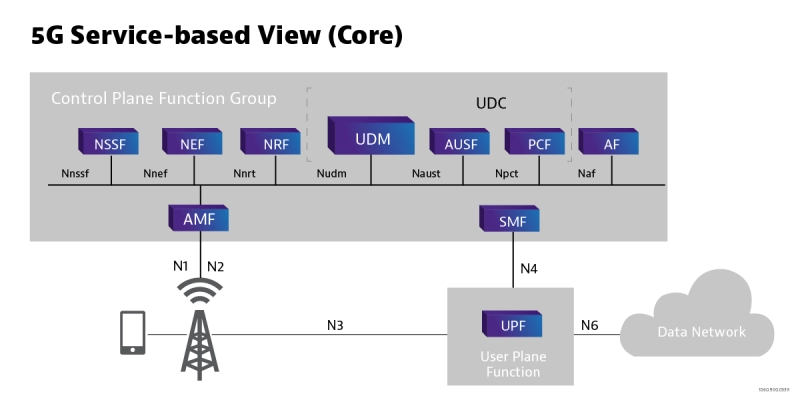

5G コアはサービスベースのアーキテクチャを利用しており、接続されたさまざまなネットワーク機能(NF)を介してデータと機能が配信されます。3GPP はこれらの機能を定義し、各 NF が相互認証を介して相互にアクセスする権限を持ち、ネットワークの機密性と完全性をサポートします。

ネットワークリポジトリ機能(NRF)は基本的にネットワーク内のすべての NF 機能を収容しており、これも相互認証によってセキュリティ保護されています。ネットワーク公開機能(NEF)は、ネットワークの公開されたサービスおよび機能へのセキュアなアクセスをサポートし、第三者がネットワークに安全にアクセスできるようにします。当然のことながら、これらの機能は完全にセキュリティ保護され、許可されたアクセスのみがネットワークに認められるようにテストする必要があります。

セキュリティエッジ保護プロキシ(SEPP)は、5G コアネットワークをセキュリティ保護するための鍵です。SEPP は、異なるネットワーク間で交換される制御プレーンのトラフィックを保護します。ホームネットワークのセキュリティゲートウェイとして機能し、メッセージフィルタリング、ポリシング、トポロジーの隠蔽を行います。VIAVI TeraVM 5G コア テストは、数千の基地局と数百万の UE をエミュレートして、5G コアの完全なストレステストを行います。3GPP インターフェイスを完全にサポートしているため、5G コアサービスのセキュリティとコンプライアンスを保証するために使用できます。

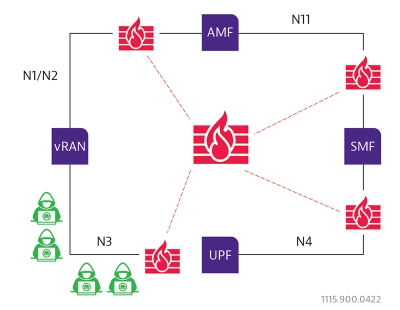

次世代ファイアウォール

悪意のあるトラフィックのコアネットワークからの遮断 - 最も簡単な緩和方法の 1 つは、良いトラフィックと有害なトラフィックを区別することです。これを行うには、ファイアウォールを使用します。

N1/N2 にファイアウォールを挿入することによる N3、N4、および N11 インターフェイスの悪意のあるトラフィックは、コアネットワークに侵入する前に傍受され削除できます。

5G 向けサイバーセキュリティソリューションの詳細は、こちらをご覧ください。

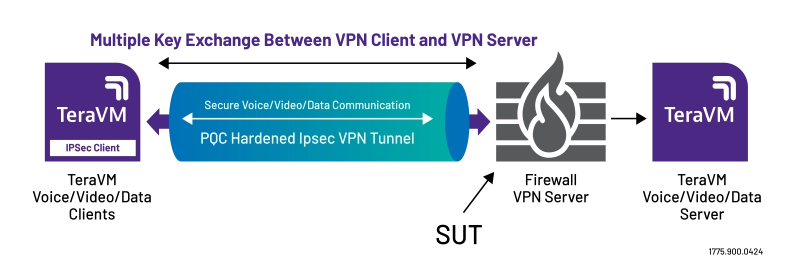

ポスト量子暗号

TeraVM は 10 年以上にわたって NGFW をテストしており、NIST 3 および NIST 4 で定義されたポスト量子アルゴリズムを 以下の TeraVM IKE/IPSec クライアントエミュレーションで使用できるように、ポスト量子暗号テストを導入しました。

- IPSec トラフィックの開始または終了を伴う、エンタープライズデバイス、コンテンツデリバリーネットワーク、エンドポイントのパフォーマンスのベンチマーキングでポスト量子暗号を使用

- 新しいポスト量子暗号システム(PQC)対応の IPSec ゲートウェイに対する主要なKPI(スループット、CPS レート)のパフォーマンスへの影響を評価

- RFC9370 および RFC9242 に概説されている複数の大規模な鍵交換をテスト

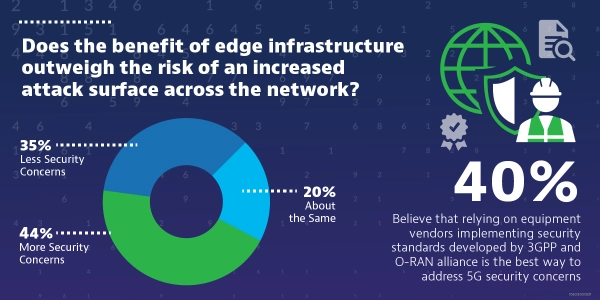

クラウド、仮想化、ネットワークスライシング

5Gネットワークは前世代よりもはるかにデジタル化されており、仮想化、クラウドホスティング、ネットワークスライシングなどの新しいサービスにより、ネットワークはかつてないほど集約化されておらず、ソフトウェア主導型になっています。これには、これまでの LTE では見られなかったセキュリティ上の影響があるため、潜在的な脆弱性を特定するにはテストを優先する必要があります。

エッジ、5G コア、RAN の仮想化により、通信事業者はネットワークを構築する際の柔軟性が向上しますが、開発プロセスには多数の異なる当事者が関与します。その結果、エントリポイントが多くなり、構成ミスが発生する可能性が高くなります。

パブリッククラウドで 5G コアネットワークをホストすることを選択する CSP が増えているため、エントリポイントの増加に対応できる適切なセキュリティを確保することが非常に重要です。5G クラウドの展開では、認証、監視、脅威の検出と応答を中心に構築されたゼロトラストアーキテクチャ(ZTA)が使用されます。

5G ではまた、選択したサービスに必要なだけの容量を正確にプロビジョニングするために、仮想ネットワーク機能(VNF)と組み合わせて複数の仮想ネットワークをオーバーレイするネットワークスライシング機能も導入されました。この機能は業界では比較的新しいもので、特定のネットワークスライスやホストを標的とするサイバー犯罪などの新たなリスクをもたらします。ネットワークスライシングが一般化するにつれ、適切にテストして脆弱性を発見する必要があります。

何かお手伝いしましょうか?

VIAVI は、5G ネットワークのあらゆる側面に対する堅牢なテスト、検証と保証、およびソリューションを含む End-to-End のポートフォリオを備えています。

VIAVI TeraVMは、数千の基地局や数百万の UE など、ネットワークの残りの部分をエミュレートすることで、5G ネットワークの要素を徹底的にストレステストできます。

VIAVIはお客様のためにあります

VIAVIはお客様の成功のお手伝いをします。