Seguridad de las redes 5G

Juntos llevamos la seguridad 5G al próximo nivel

Pasar a los siguientes temas: Seguridad de gNB, Seguridad de 5G NSA, Seguridad de redes RAN abiertas,

Inteligencia segura para redes RAN, Seguridad de redes centrales, Transición segura a la nube abierta.

Ofrezca una red 5G completamente segura con soluciones de red inteligentes de VIAVI en todas las redes NSA, SA y O-RAN

El ciberdelito les costará a las empresas de todo el mundo un estimado de USD 10,5 billones al año para el 2025, en comparación de los USD 3 billones en 2015.

Con las redes 5G, existirán nuevos servicios así como también la enorme fluctuación de tecnologías nuevas y heredadas que estarán conectadas a estas redes.

Cuando implementa redes 5G, ya sea NSA, SA o basadas en especificaciones O-RAN, usted no solo debe asegurarse de que la red funcione con máxima eficiencia, sino que también sea altamente segura.

Cómo comprobar la seguridad de las estaciones base 5G (gNodeB y gNB)

El primer paso para proteger una red 5G es realizar pruebas adecuadas en las estaciones base gNodeB con el fin de confirmar que son seguras y que siguen los protocolos establecidos por los estándares del proyecto 3GPP.

Cuando se crean y configuran estaciones base gNB, el hardware debe validarse para garantizar que los atacantes no pueden modificar ajustes o configuraciones de software por medio de accesos locales o remotos. Las estaciones base gNB también deben comprobarse para garantizar que pueden resistir ataques físicos. Los datos del plano de usuario y los datos del plano de control, en particular, no están cifrados en la estación base gNB por lo que deben protegerse.

Los protocolos de seguridad relacionados con la estación base gNB incluyen el cifrado de los datos de usuario y de señalización que se intercambian entre un dispositivo de usuario (UD) y la estación base. La tecnología 5G admite una función única de gestión de acceso y movilidad (AMF) que actúa como el punto de acceso a la red 5G central, y así se activa el cifrado de las redes NAS y los algoritmos de protección de integridad que protegen los datos del usuario y de señalización. Los procesos de autenticación como la función de anclaje de seguridad (SEAF), que también es nueva para la tecnología 5G y gestiona la autenticación entre un dispositivo de usuario y la red, también deben comprobarse para garantizar que solo los dispositivos examinados tengan acceso a la red.

Vea el impacto que tiene un ataque DDoS en una red 5G:

Amenazas a las redes RAN

La denegación de servicio distribuido (DDoS) es una de las formas más antiguas de ciberataque, cuyo primer caso informado fue en 1996. A pesar de esto, los ataques DDoS son cada vez más sofisticados y más poderosos año tras año, y también mucho más diversos en naturaleza y motivación. Si bien tradicionalmente los DDoS tenían como objetivo la disponibilidad de los servicios, las ciberamenazas actuales pueden incluir ataques DDoS como parte de un “conjunto de infracciones” que tienen como fin infiltrarse en una red 5G para obtener acceso a la información que contiene.

Los ataques de degradación buscan que las conexiones cambien a una versión anterior y menos segura del estándar de manera forzosa para aprovechar las vulnerabilidades. En las redes 5G, un ataque de degradación puede usarse para evadir la versión 15 del proyecto 3GPP (el primer estándar para redes 5G) que protege los dispositivos 5G del robo del IMSI (ID de suscripción). Dado que la intercepción del IMSI, o “IMSI catching”, aún puede suceder en redes LTE, un ataque de degradación puede implementar una estación base falsa para robar la identidad de usuario de un dispositivo 5G.

El ataque de intermediario o de tipo “Man in the middle” (MITM) es una técnica de ciberataque antigua que tiene una gran variedad de usos y objetivos en la actualidad. Los ciberdelincuentes interceptan el tráfico entre la víctima y el host de la red para robar información, espiar comunicaciones o dañar datos. Si bien los ataques de tipo MITM se realizan más comúnmente a través de redes fijas o WI-FI, también es posible que se realicen a través de estaciones base. Los protocolos de autenticación (AKA) se crearon para evitar eso, pero es común que haya deficiencias en estos acuerdos.

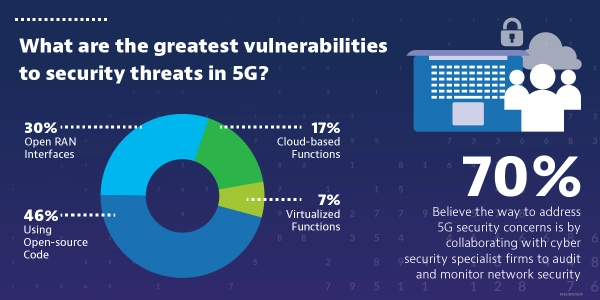

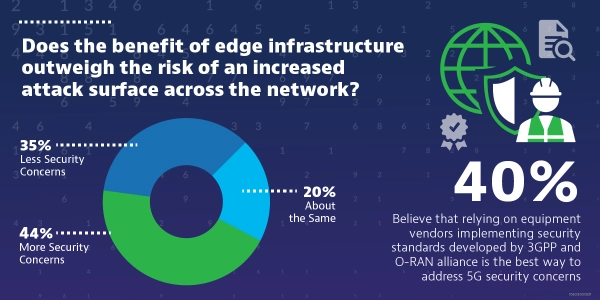

La complejidad de la arquitectura de la red 5G no solo amplía la superficie para posibles ataques, sino que también aumenta el riesgo de que se produzcan errores en las configuraciones de red. Dado que el sector comienza a adoptar redes 5G centrales y redes RAN abiertas, ese riesgo solo va en aumento. Las configuraciones incorrectas pueden reducir el rendimiento de la red y también facilitar la aparición de vulnerabilidades de seguridad.

El “fuzzing” es un proceso automatizado que se usa para encontrar vulnerabilidades en los protocolos de red. Los equipos de desarrollo lo utilizan con frecuencia para realizar pruebas de ciclos y conlleva el envío de entradas de datos aleatorios en la red para intentar causar un fallo o un error. Los atacantes pueden usar el mismo proceso para encontrar vulnerabilidades de día cero.

Desafíos de la seguridad de las redes 5G no independientes

En las redes no independientes (NSA), el nodo LTE (eNB) funciona como una estación base maestra, mientras que el nodo 5G (gNB) funciona como una estación de servicios. Esto se conoce como conectividad dual y permite que coexistan las conexiones 4G y 5G a la vez. El cifrado de datos del usuario en el gNB sucede de manera normal, pero hay datos sin cifrar (texto no cifrado) disponibles en el eNB, lo que significa que deben protegerse de las amenazas.

El uso compartido dinámico del espectro permite este uso paralelo de frecuencias LTE y 5G, divide los paquetes en segmentos y los envía por el mismo ancho de banda. En el caso de un ciberataque, los operadores pueden dividir los nodos afectados para limitar el ataque. Para ello, debe realizarse una rigurosa monitorización de la red con el fin de identificar amenazas, y a medida que se agregan más antenas 5G de corto alcance a la red, la cantidad de puntos de entrada aumenta el nivel de riesgo.

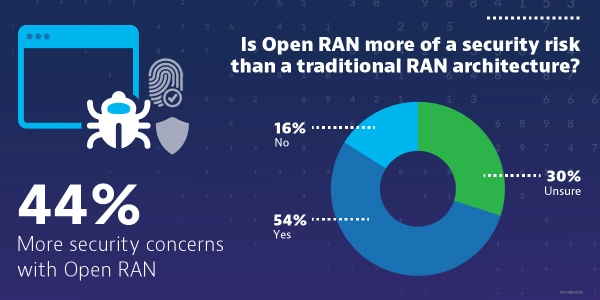

Comprobación de la seguridad de la arquitectura de las redes RAN abiertas

La red RAN abierta es una evolución importante en términos de redes de radio, lo que evita la dependencia de los proveedores y crea un ecosistema más abierto y orientado al rendimiento. Sin embargo, establecer e integrar estas redes con frecuencia es más complejo, por lo que es fundamental realizar pruebas exhaustivas de la red.

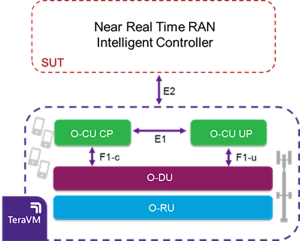

La red RAN abierta usa interfaces únicas que corresponden a los componentes divididos de la red O-RAN. La interfaz F1 corresponde a las implementaciones de DU-CU divididas, mientras que la E1 es para diferentes componentes CU-CP/UP. Los estándares para ambos casos los define el proyecto 3GPP y abarcan la confidencialidad, la integridad y la protección contra la reproducción, de modo que es importante que se realice una auditoría en la red para asegurar que estas interfaces cumplan con los estándares del proyecto 3GPP.

Otras consideraciones sobre seguridad para las redes RAN abiertas son las siguientes:

Construir redes desagregadas requiere que se realicen pruebas con varios proveedores y un ciclo de pruebas generales, incluidas la validación en laboratorio, la implementación en campo y la garantía de red. VIAVI es un experto en este campo y creó el primer conjunto de pruebas del sector para las especificaciones de las redes O-RAN.

Aunque el software de código abierto es muy valioso para los equipos de desarrollo modernos, también representa un riesgo de seguridad, dado que las vulnerabilidades son frecuentes. De hecho, el 65 % de los profesionales de telecomunicaciones cree que es el riesgo de seguridad más importante para las redes 5G. Cualquier software de código de abierto utilizado en la red debe auditarse de manera exhaustiva para encontrar y corregir cualquier posible vulnerabilidad.

Seguridad del RIC

El Controlador Inteligente de RAN (RIC) es un componente central de una red de radio abierta y virtualizada. Admite la interoperabilidad de diferentes componentes dentro de una red O-RAN y toma decisiones inteligentes para optimizar su rendimiento. Dado que los mensajes que ingresan en el RIC necesitan pasar por la interfaz E2, para comprobar el RIC, por lo general, se necesita una red emulada. La solución TeraVM de VIAVI emula la red RAN y sus escenarios de tráfico para realizar pruebas de tensión completas en el RIC e identificar las vulnerabilidades de seguridad antes de la implementación en un entorno real.

xApps y rApps: las x/rApps son una parte fundamental del RIC y aseguran que la automatización de la red se lleve a cabo sin complicaciones en tiempo real. Sin embargo, dado que están desarrolladas por terceros, el riesgo de que aplicaciones malintencionadas infecten o comprometan la red es alto. Es importante auditar y comprobar estas aplicaciones antes de integrarlas en el RIC.

Se utiliza la autenticación mutua (o confianza cero) en el RIC para resguardar la red de infracciones y componentes malintencionados, pero esta debe someterse a prueba para confirmar que los procesos de autenticación bloqueen de forma correcta el tráfico malintencionado.

Cómo proteger la red central

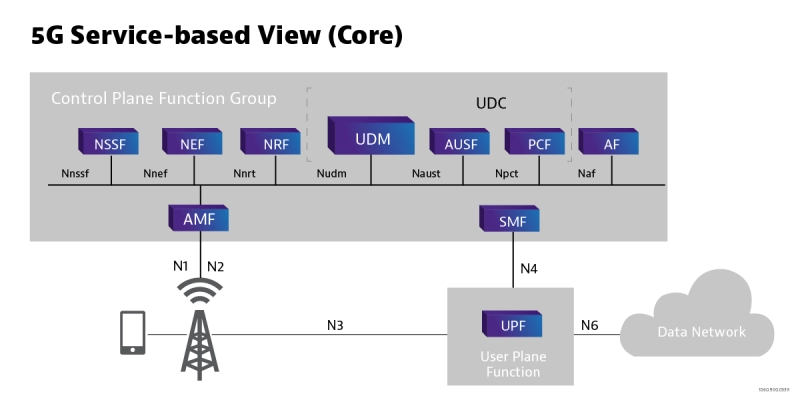

La red 5G central usa una arquitectura basada en servicios, en la que los datos y las funcionalidades se envían a través de una serie de funciones de red (NF) conectadas. El proyecto 3GPP define estas funciones, y cada NF tiene la autorización de acceder a la otra por medio de la autenticación mutua, lo que permite que haya confidencialidad e integridad en la red.

La función de repositorio de red (NRF) básicamente contiene todas las funciones NF en la red, y esta también está protegida mediante la autenticación mutua. La función de exposición de red (NEF) admite el acceso seguro a los servicios y las capacidades expuestas de la red, por lo que les permite a terceros acceder a la red de manera segura. Desde luego, estas funciones deben protegerse y comprobarse por completo para garantizar que solo se otorgue acceso autorizado a la red.

La medida Security Edge Protection Proxy (SEPP) es clave para proteger la red 5G central. La SEPP protege el tráfico del plano de control que se intercambia entre diferentes redes. Funciona como un gateway de seguridad para la red doméstica y realiza el filtrado de mensajes, el control y el ocultamiento de la topología. La prueba de redes 5G centrales TeraVM de VIAVI emula miles de estaciones base y millones de equipos de usuario para comprobar a fondo la red 5G central con pruebas de tensión. Admite completamente las interfaces del proyecto 3GPP, por lo que puede usarse para garantizar la seguridad y el cumplimiento de los servicios de la red 5G central.

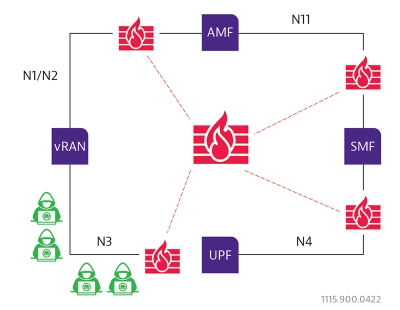

Cortafuegos de próxima generación

Mantener el tráfico malintencionado alejado de la red central, una de las formas más fáciles de mitigación, sirve para diferenciar el tráfico bueno del perjudicial. La manera de hacerlo es usando un cortafuegos.

Al incorporar cortafuegos en las interfaces N1/N2, N3, N4, N11, el tráfico malintencionado puede interceptarse y eliminarse antes de que siga ingresando en la red central.

Obtenga más información sobre esta solución de ciberseguridad para las redes 5G aquí.

Criptografía postcuántica

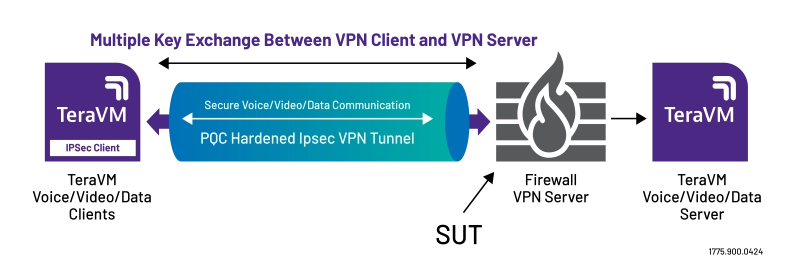

TeraVM lleva realizando pruebas en NGFW más de una década y ha introducido las pruebas de criptografía postcuántica para permitir los algoritmos postcuánticos según se definen en las propuestas de NIST 3 y NIST 4 para usarse con la emulación de clientes TeraVM IKE/IPSec para:

- Analizar el rendimiento de dispositivos empresariales, redes de entrega de contenidos, y puntos finales que inician o terminan el tráfico IPSec con cifrado de criptografía postcuántica

- Ayudar a evaluar el efecto de los indicadores clave del rendimiento principales en el rendimiento: capacidad y velocidad de CPS en relación a una nueva puerta de enlace IPSec compatible con el sistema de criptografía postcuántica (PQC)

- Realizar pruebas de intercambios de claves diversos y de gran envergadura como se describe en las normas RFC 9370 y RFC 9242

La nube, la virtualización y la segmentación de red

Las redes 5G están mucho más digitalizadas que las generaciones anteriores; la virtualización, el alojamiento en la nube y los servicios nuevos, como la segmentación de red, hacen que las redes sean menos centralizadas y más gestionadas por software que nunca. Esto tiene implicaciones de seguridad que no se veían antes con la tecnología LTE, por lo que las pruebas deben ser una prioridad para identificar posibles vulnerabilidades.

Si bien la virtualización de las redes perimetrales, 5G centrales y RAN les da a los operadores más flexibilidad a la hora de construir redes, involucra a muchas partes diferentes en el proceso de desarrollo. Esto da como resultado más puntos de entrada y mayores probabilidades de que se produzcan configuraciones incorrectas.

Dado que cada vez más proveedores de servicios de comunicaciones (CSP) eligen alojar sus redes 5G centrales en la nube pública, tener una seguridad adecuada para responder por el aumento de puntos de entradas es decisivo. Las implementaciones de redes 5G en la nube usan una arquitectura de confianza cero (ZTA) creada en torno a la autenticación, la monitorización y la detección de amenazas y respuesta a ellas.

La tecnología 5G también ha traído la capacidad de segmentar la red, lo que superpone varias redes virtuales en combinación con funciones de la red virtual (VNF) para suministrar de manera precisa la cantidad de capacidad que sea necesaria para los servicios seleccionados. Esta funcionalidad es relativamente nueva en la industria y conlleva nuevos riesgos como el hecho de que los ciberdelincuentes tengan como objetivo un segmento o host específico de la red. A medida que la segmentación de red se vuelve más común, esta debe someterse a prueba de manera adecuada para identificar vulnerabilidades.

¿Cómo podemos ayudarle?

VIAVI tiene una cartera de productos completa que abarca sólidas pruebas, verificación y garantía, y soluciones para todos los aspectos de la red 5G.

El emulador TeraVM de VIAVI puede someter a pruebas de estrés profundas a los elementos de la red 5G al emular el resto de la red, lo que incluye miles de estaciones base y millones de equipos de usuario.

Documentos técnicos y bibliografía

Pósteres

Déjenos ayudarle

Estamos a su disposición para ayudarle a avanzar.